ZagroĹĽeĹ„ w cyberprzestrzeni stale przybywa, a najbardziej dynamicznie rozwijajÄ… siÄ™ przestÄ™pcze wykorzystanie AI, pakiet „usĹ‚uga wyĹ‚udzania okupu” i kradzieĹĽ danych za pomocÄ… łúĹ‚oĹ›liwego oprogramowania. Zespół CSIRT KNF przedstawiĹ‚ wĹ‚aĹ›nie raport podsumowujÄ…cy trendy zaobserwowane w 2025 r.

„Krajobraz zagrożeń w sektorze finansowym” to tytuł raportu opublikowanego pod koniec kwietnia przez zajmujący się cyberbezpieczeństwem zespół działający przy Komisji Nadzoru Finansowego. W dokumencie podsumowano najważniejsze problemy, z jakimi borykają się instytucje finansowe w cyfrowym świecie. Wśród nich zaledwie część ma bezpośredni związek z klientelą.

5 grup zagrożeń – od APT do pracownika

Bankom, ubezpieczycielom, biurom maklerskim zagrażają działania kilku grup „interesariuszy”. Pierwszą są grupy sponsorowane przez państwa (APT), czyli zespoły, które na życzenie swoich zleceniodawców starają się zakłócić działanie strategicznych sektorów gospodarki i zdobyć cenne z politycznego punktu widzenia informacje. APT sięgają po cybersabotaż, wycelowane ataki phishingowe (spear phishing), nieudokumentowane luki w oprogramowaniu oraz zakażanie modułów (supply chain attacks) jako punkt wejścia do kluczowych systemów.

Drugim typem zagrożenia są zorganizowane grupy przestępcze. Tu cel działania jest głównie finansowy, a przestępcy działają niemal jak korporacje. Tworzą pakiety „usług” sprzedawane każdemu chętnemu (np. ransomware as a service), trojany bankowe, obsługują platformy handlu danymi kart płatniczych, instalują u ofiar oprogramowanie kopiące kryptowaluty (cryptojacking).

Obok przestÄ™pczych „biznesĂłw” na rynku nie brakuje indywidualnych cyberprzestÄ™pcĂłw. DziaĹ‚ajÄ…cy samodzielnie kierujÄ… siÄ™ przede wszystkich chÄ™ciÄ… zysku. Czasem motywy sÄ… osobiste (zemsta, poszukiwanie uznania w Ĺ›rodowisku) lub ideologiczne. Do ich arsenaĹ‚u naleĹĽy phishing, łúĹ‚oĹ›liwe oprogramowanie, oprogramowanie wymuszajÄ…ce okup (ransomware), a takĹĽe socjotechniczne sztuczki sĹ‚uĹĽÄ…ce kradzieĹĽy toĹĽsamoĹ›ci.

±á˛ął¦°ěłŮ˛â·Éľ±Ĺ›ł¦ľ± atakujÄ… instytucje finansowe z zupeĹ‚nie innych pobudek – ideologicznych lub politycznych. „Grupy prorosyjskie stanowiÄ… znaczÄ…cy segment tego Ĺ›rodowiska, dziaĹ‚ajÄ…c czÄ™sto w ramach nieoficjalnego wsparcia dla interesĂłw rosyjskich” – zauwaĹĽono w raporcie. ±á˛ął¦°ěłŮ˛â·Éľ±Ĺ›ł¦ľ± wykorzystujÄ… ataki DDoS blokujÄ…ce witryny i usĹ‚ugi sieciowe, podmieniajÄ… zawartość serwisĂłw (defacement), ujawniajÄ… wraĹĽliwe dane swoich ofiar (doxing), rozpowszechniajÄ… dezinformacjÄ™.

W raporcie wskazano również na nieoczywisty typ aktorów zagrażających cyberbezpieczeństwu instytucji finansowych – użytkowników wewnętrznych, pracowników, współpracowników. Czasem działają oni z premedytacją, a nieraz poprzez zaniedbania narażają na szwank zasoby swoich pracodawców.

Hity 2025 r. – tu ewolucja jest najszybsza

Specjaliści CSIRT KNF zwracają uwagę na kilka szczególnie szybko rozwijających się typów ataków. Coraz powszechniejsze staje się wykorzystanie narzędzi opartych na sztucznej inteligencji, a zwłaszcza technologia deep fake. Znajduje ona zastosowanie do bardziej zaawansowanego phishingu (do pracownika banku np. dzwoni „dyrektor”), podszywania się pod bank, ale także ataków reputacyjnych (fałszywych materiałów oczerniających reprezentantów instytucji). „Ataki z wykorzystaniem AI, w tym deepfake, są wciąż stosunkowo nowe, ale ich częstotliwość rośnie wraz z rozwojem technologii” – wskazano w dokumencie.

Ransomware as a service to z kolei forma “uprzemysĹ‚owienia” jednej z form cyberprzestÄ™pstw. Mianem ransomware nazywa siÄ™ łúĹ‚oĹ›liwe oprogramowanie, ktĂłre np. szyfruje dane uĹĽytkownika, a nastÄ™pnie ĹĽÄ…da okupu za klucz umoĹĽliwiajÄ…cy odzyskanie plikĂłw. PrzestÄ™pcy nie muszÄ… dziĹ› sami przygotowywać takich kampanii, mogÄ… skorzystać z gotowych rozwiÄ…zaĹ„, gdzie za odpowiedniÄ… opĹ‚atÄ… otrzymuje siÄ™ wszystkie narzÄ™dzia, a takĹĽe np. dostÄ™p do „pomocy technicznej” online.

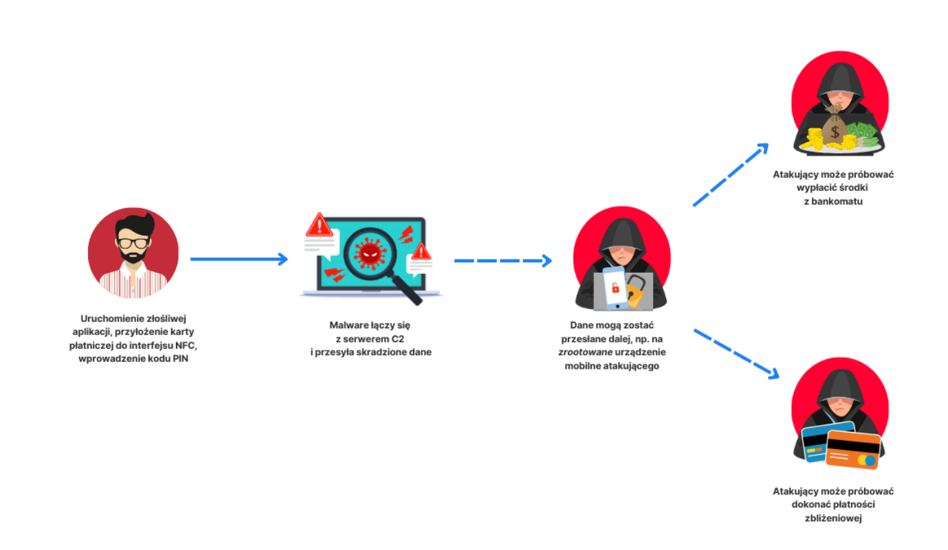

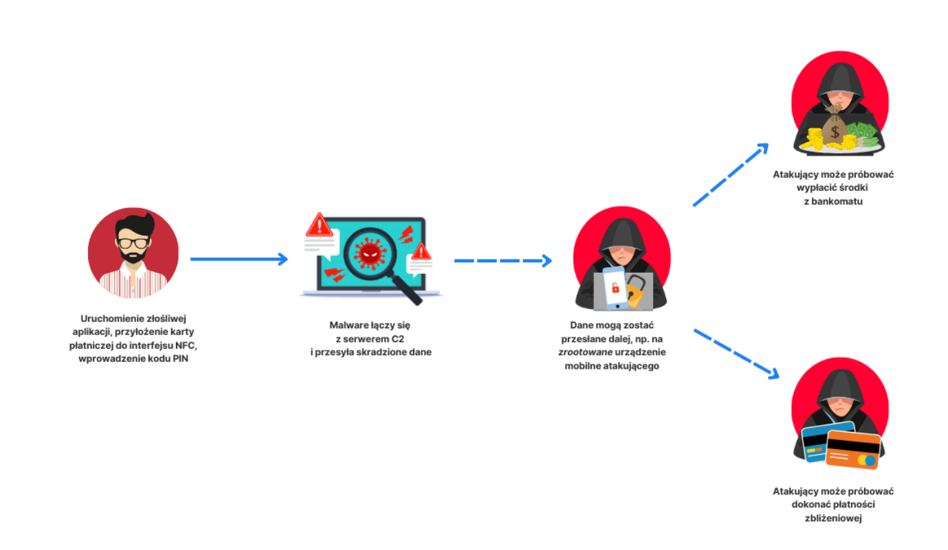

W raporcie opisano również stosunkowo nowy typ zagrożenia, wcześniej znany raczej z teoretycznych rozważań. Złośliwe oprogramowanie typu NFC Relay opiera się na skłonieniu ofiary do odczytania przez moduł NFC w telefonie karty zbliżeniowej, a następnie przekierowanie tych danych do próby dokonania płatności lub wypłaty z bankomatu. Pretekstem może być chociażby „weryfikacja klienta” w podrobionej aplikacji mobilnej.

Na polskim rynku odnotowano do tej pory zaledwie jeden przypadek wykorzystania tego schematu, a kampania wycelowana była w klientelę PKO BP. „Zbliżony model ataku, rozbudowany o wątek socjotechniczny oraz wykorzystanie technologii PWA w pierwszej fazie kampanii, obserwowano w 3 kwartale 2024 roku na terenie Czech” – wskazano w raporcie, odnosząc się do . Schemat ma znaczące ograniczenia, ale „w miarę upływu czasu można spodziewać się upowszechnienia ww. techniki wśród atakujących ukierunkowanych na rynek polski” – podkreślają eksperci.